اختلال 40% سامانه های اطلاعاتی اسرائیل در جنگ غزه/ گزارشی از نبرد سایبری 2 ساله حامیان فلسطین

طبق گزارش تحلیلی بررسی عملیات سایبری حامیان مقاومت برآورد می شود حدود 40 درصد از سامانه های اطلاعاتی رژیم صهیونیستی در مقاطع مختلف جنگ 2 ساله مختل یا کند شده اند. همچنین، کمپین های گسترده ی فیشینگ و حملات DDoS به مراکز انرژی و مخابرات انجام شده است.

به گزارش گروه بینالملل خبرگزاری تسنیم، موسسه اطلاعرسانی امور سایبری (سایبربان) در گزارشی تحلیلی به عملیاتهای سایبری گروههای مقاومت علیه رژیم صهیونیستی پس از 7 اکتبر پرداخته است.

بر اساس گزارش تحلیلی «طوفان الاقصی سایبری»، حملات سایبری همزمان با آغاز عملیات نظامی طوفانالاقصی، بهعنوان جبههی مکمل جنگ اطلاعاتی میان محور مقاومت و رژیم صهیونیستی گسترش یافتهاند.

این حملات در چند محور شامل زیرساختهای حیاتی، سامانههای نظامی، و رسانههای رسمی اسرائیل متمرکز بوده و در بازهی زمانی کوتاه، بیش از 2500 حمله سایبری هماهنگ از سوی گروههای وابسته به محور مقاومت ثبت شده است.

از سوی دیگر، پاسخ رژیم صهیونیستی با حمایت شرکتهای امنیت سایبری غربی از جمله مایکروسافت و چکپوینت، با هدف بازگرداندن ثبات دیجیتال، شکل گرفت که نشان از اهمیت این نبرد در سطح راهبردی دارد، در بخش دیگر، حملات شامل نفوذ به سامانههای هشدار عمومی، قطع موقت سرورهای دولتی و انتشار دادههای حساس نظامی بوده است.

برآورد میشود حدود 40 درصد از سامانههای اطلاعاتی اسرائیل در مقاطع مختلف جنگ مختل یا کند شدهاند.

همچنین، کمپینهای گستردهی فیشینگ و حملات DDoS به مراکز انرژی و مخابرات انجام شده است.

در مقابل، رژیم صهیونیستی نیز با حمله متقابل به سرورهای گروههای مقاومت، شبکههای رسانهای و بانکهای دادهی ایران و لبنان واکنش نشان داده است.

حجم ترافیک سایبری در این دوره تا 5 برابر میانگین ماهانه معمول افزایش یافته که از شدت درگیری دیجیتال حکایت دارد.

بررسی انواع حملات سایبری

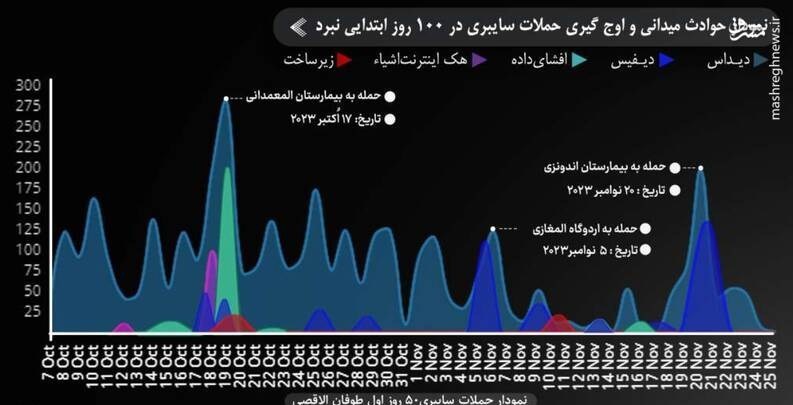

از آغاز عملیات «طوفان الاقصی» در 7 اکتبر 2023، بهمدت 100 روز، حملات سایبری میان حامیان غزه و رژیم صهیونیستی مورد بررسی و دادهکاوی قرار گرفته که نمودارهای زیر آمار کلی انواع این حملات در جنگ را به تفکیک نشان میدهند.

حملات سایبری صورتگرفته در این نبرد، از نظر کیفیت، شامل حملات سایبری به زیرساختهای صنعتی، حملات افشای داده، حملات به اینترنت اشیاء، حملات دیفیس (تخریب سایتها)، حملات باجافزار، حملات دیداس (اختلال و منع سرویس توزیعشده)

زیرساخت صنعتی — SCADA ATTACK

زیرساختهای صنعتی (سیستمهای SCADA و ICS) شامل کنترلکنندهها، حسگرها و نرمافزارهایی است که کارخانهها، نیروگاهها، پالایشگاهها، شبکه برق و تأسیسات آب را مدیریت میکنند.

حمله به این سیستمها (SCADA attack) یعنی نفوذ یا دستکاری در دادهها و فرمانهای کنترلی، بهطوریکه فرآیندهای فنی یا تجهیزات را نادرست کند — مثلاً قطع خطوط تولید، تغییر پارامترهای ایمنی، یا از کار انداختن تاسیسات حیاتی.

چنین حملاتی میتوانند پیامدهای فنی و انسانی جدی داشته باشند: خسارت به تجهیزات، قطع خدمات عمومی، خطرات زیستمحیطی و حتی تهدید جان انسانها.

مهاجمان معمولاً از آسیبپذیریهای تجهیزات قدیمی، رمز عبورهای ضعیف، اتصال شبکهای ناایمن یا مهندسی اجتماعی برای رسیدن به کنترل استفاده میکنند.

افشای داده — DATA LEAKS

افشای داده به موقعیتی گفته میشود که اطلاعات حساس (شخصی، مالی، محرمانه شرکتی یا دولتی) بهصورت ناخواسته یا توسط نفوذگران در اختیار عموم یا نهادهای غیرمجاز قرار میگیرد.

این افشا ممکن است از طریق هک، اشتباه پیکربندی سرورها، ارسال اشتباه ایمیل، یا بازپرداخت اطلاعات از کارکنان رخ دهد.

پیامدها شامل نقض حریم خصوصی، سرقت هویت، خسارت مالی، لطمه به اعتبار سازمان و مشکلات حقوقی و قانونی است.

مدیریت ریسک افشای داده نیازمند رمزنگاری، کنترل دسترسی، آموزش کارکنان و رویههای پاسخ به حادثه (incident response) است.

هک اینترنت اشیاء — EXPLOSION OF IOT DEVICES

اینترنت اشیاء (IoT) یعنی دستگاههای متصل به اینترنت مانند دوربینها، ترموستاتها، حسگرها و تجهیزات خانگی/صنعتی.

هک اینترنت اشیاء به نفوذ یا بهرهبرداری از این دستگاهها برای کنترل آنها، ربودن دادهها یا ایجاد شبکهای از دستگاههای آلوده (botnet) گفته میشود.

وقتی تعداد دستگاههای آسیبپذیر زیاد باشد، مهاجمان میتوانند «انفجار» یا موجی از حملات هماهنگ را راه بیندازند.

خطرهای خاص IoT شامل رمزهای پیشفرض، بهروزرسانیهای امنیتی ناکافی و محدودیت منابع دستگاه است؛ اینها باعث میشوند دستگاهها هدف مناسبی برای جاسوسی، خرابکاری، یا استفاده در حملات بزرگمقیاس (مثلاً DDoS) شوند.

محافظت نیازمند بهروزرسانی منظم، تغییر رمز پیشفرض، و طراحی امن سختافزار/نرمافزار است.

دیفیس — DEFACE

دیفیس کردن - Defacement یعنی تغییر ظاهری یک وبسایت یا صفحه وب توسط هکر بهمنظور نمایش پیام، تصویر یا محتوای دلخواه مهاجم.

معمولاً مهاجمان با نفوذ به سرور یا بهرهبرداری از آسیبپذیریهایی در سیستم مدیریت محتوا (CMS) صفحه اصلی سایت را جایگزین یا اصلاح میکنند تا پیام سیاسی، تبلیغاتی یا مخرب منتشر شود.

اینکار اغلب هدفی نمادین دارد — نمایش ضعف امنیتی سازمان یا بیان اعتراض — ولی میتواند باعث از دست رفتن اعتماد کاربران، خرابی سرویسها و هزینههای بازسازی و بررسی شود.

باجافزار — RANSOMWARE

باجافزار نوعی نرمافزار مخرب است که فایلها یا سیستمهای قربانی را رمزنگاری یا قفل میکند و سپس برای آزادسازی آنها درخواست پول (باج) میکند.

مهاجمان معمولاً از روشهایی مانند ایمیلهای فیشینگ، بهرهبرداری از آسیبپذیریهای شبکه یا دانلودهای آلوده برای وارد کردن باجافزار استفاده میکنند.

پیامدها شامل از دست رفتن دسترسی به دادههای حیاتی، اختلال در عملیات کسبوکار و فشارهای مالی برای پرداخت باج است.

بهترین دفاعها پشتیبانگیری منظم و آفلاین از دادهها، بهروزرسانی سیستمها، آموزش کاربران درباره فیشینگ و طرحهای پاسخ به حادثه است؛ پرداخت باج معمولاً توصیه نمیشود چون تضمینی برای بازگشت دادهها نیست و میتواند باعث تشویق مجدد مهاجمان شود.

دیداس — DISTRIBUTED DENIAL OF SERVICE

حملات توزیعشده انکار سرویس (DDoS) با ارسال حجم بسیار بالایی از ترافیک یا درخواست به یک سرور، سرویس یا شبکه، منابع آن را اشغال میکنند تا سرویس برای کاربران قانونی غیرقابلدسترس شود.

این حملات معمولاً از شبکهای از کامپیوترها یا دستگاههای آلوده (botnet) راهاندازی میشوند تا همزمان ترافیک زیادی تولید کنند.

نتیجه میتواند خاموشی موقت وبسایتها، کندی خدمات آنلاین، و اختلال در کسبوکار یا خدمات عمومی باشد.

مقابله شامل استفاده از خدمات فیلترینگ ترافیک، توزیع بار (CDN)، محدودسازی نرخ درخواست، و طراحی مقاوم شبکه است؛ همچنین کشف زودهنگام و پاسخ سریع برای کاهش تأثیر حیاتی است.

بررسی و دادهکاویهای صورتگرفته بیانگر این است که بیشترین حملات سایبری، حملات «منع سرویس توزیعشده» بودهاند که از نظر سطح پیچیدگی و آسیبزایی در پایینترین سطح قرار دارند، در حالی که حملات زیرساختی با کمترین تعداد، در بالاترین سطح اثرگذاری قرار میگیرند.

کشورهای فعال در جنگ سایبری پس از طوفان الاقصی

نبردهای سایبری پس از طوفان الاقصی، در واقع میان دو محورِ حامیان غزه و رژیم صهیونیستی و حامیان آن به وقوع پیوست.

در این نبردها، اغلب مهاجمان بهصورت گروههای ناشناس وارد عمل شدند و گروههای اندکی نیز با پرچم و هویت مشخص در میدان حضور یافتند.

رژیم صهیونیستی و حامیان

طبق بررسیهای صورتگرفته، حامیان ناشناس به کشورهای ایالات متحده آمریکا، انگلستان، آلمان و استرالیا وابستگی دارند.

گروههای هکری فعال در نبرد سایبری طوفان الاقصی

گروههای هکری حامی غزه

در این بخش، بهمنظور آشنایی بیشتر با گروههای هکری فعال در نبرد طوفان الاقصی، نام و نشانواره گروههای حامی غزه ارائه شده است.

لازم به ذکر است که در این نبردها، برخی گروههای هکری اقدام مستقلی انجام ندادند، بلکه در حملات گروههای بزرگتر مشارکت داشتند.

پس از عملیات طوفان الاقصی، گروههای سایبری به میدان آمدند و رژیم صهیونیستی و حامیانش را هدف حملات قرار دادند.

در دادهکاویهای صورتگرفته، میزان حملات، تعداد گروههای مشارکتکننده و برجم احتمالی آنها قابل مشاهده است.

تصویر اول از دو تصویر گروههای هکری حامی غزه

بررسی حوادث میدانی و اوجگیری حملات سایبری

12 اکتبر تا 21 اکتبر: تشدید حملات سایبری همزمان با حمله وحشیانه رژیم صهیونیستی به بیمارستان شفاء و بیمارستان المعمدانی.

6 نوامبر تا 11 نوامبر: تشدید حملات سایبری همزمان با حمله رژیم صهیونیستی به اردوگاه المغازی.

16 نوامبر تا 22 نوامبر: افزایش حملات سایبری همزمان با حمله رژیم صهیونیستی به بیمارستان اندونزی و مدرسه الخوره.

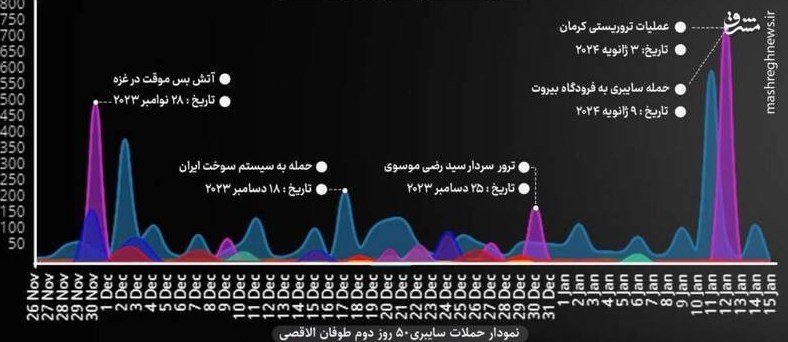

28 نوامبر تا 7 دسامبر: آتشبس موقت میان غزه و صهیونیستها، تنش ایران و آمریکا در تنگه هرمز، حمله یمن به کشتی آمریکایی و حمله رژیم صهیونیستی به خانیونس موجب تشدید حملات سایبری شد.

17 دسامبر تا 30 دسامبر: در پی حمله گروه هکری «کنجشک درنده» به سیستم سوخترسانی ایران و اختلال در پمپ بنزینها، و ترور سردار شهید سیدرضی موسوی در سوریه، حملات سایبری افزایش یافت.

9 ژانویه تا 13 ژانویه: عملیات تروریستی داعش با هدایت موساد در سالگرد شهادت شهید سلیمانی موجب افزایش حملات سایبری شد.

بررسی حملات زیرساختی

به حملاتی که زیرساختهای حیاتی از قبیل مراکز توزیع و تصفیه آب و فاضلاب، نیروگاههای تولید و توزیع برق، پالایشگاه و پتروشیمی، کارخانههای صنعتی و سامانههای هوشمند مدیریت شهری را از طریق سیستمهای کنترل اتوماسیون صنعتی (SCADA، Dispatching و غیره) هدف قرار میدهند، «حملات زیرساختی و صنعتی» گفته میشود.

در این حملات کشورهای یمن، رژیم صهیونیستی، آمریکا، کانادا، لبنان و ایران از دیگر کشورها فعالتر بودند.

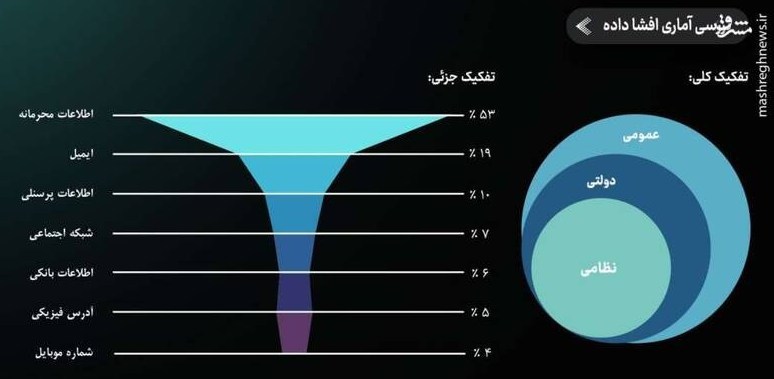

بررسی حملات افشای داده

این نوع حملات توسط گروههای هکری با هدف دستیابی به انواع اطلاعات شامل دادههای شخصی، دولتی، نظامی و غیره انجام میگیرد.

در ادامه، به بررسی و دادهکاوی ابعاد مختلف حملات افشای داده و گروههای هکری فعال در این نوع حمله سایبری پرداخته شده است.

در ادامه میتوانید با مطالعه گزارش موسسه اطلاعرسانی امور سایبری - سایبربان، با جزئیات بیشتر نظیر مشخصات گروههای هکری و نقش هرکدام از آنها در انواع حملات سایبری آشنا شوید.

برای مطالعه اینجا کلیک کنید.

اما آنچه اهمیت ویژهای دارد، سکوت رسانههای بینالمللی در برابر حملات موفق گروههای هکری مقاومت است.

پیشتر در گزارشی در «مشرقنیوز» به آمار و تحلیل حملات سایبری آشکار مقاومت علیه رژیم صهیونیستی پرداخته شد، که نشان داد طی نزدیک به دو سال جنگ غزه، چه حجم و کیفیتی از اطلاعات محرمانه در فضای مجازی افشا شده و همچنین چگونه زیرساختهای رژیم صهیونیستی پس از این عملیاتها با اختلال و توقف جدی مواجه گردیدهاند.

اگر نگاهی به این آمارها و سطوح عملیات موفق علیه رژیم صهیونیستی بیاندازید متوجه میشوید که صهیونیستها با وجود همه حمایتهای پرسروصدای آمریکا و دولتهای غربی عضو ناتو، تا چه حد در وضعیتی شکننده قرار داشته و در برابر نهتنها ایران که گروههای وابسته به بنگلادش، اندونزی و یمنی هم عاجزند.

اگر به تعداد گروههای هکری و تعداد عملیاتها دقت کنید، متوجه میشوید که عمیلات ترکیبی مقاومت، گروههای هکری حامی رژیم را دچار فلج مغزی کرده و قدرت تصمیمگیری را از آنها گرفته است.

باید توحه داشت که به موازات پیشرفت فناوری در حوزههای متنوع سایبری، تهدیدات و خطرات بهکارگیری آن نیز رو به افزایش و فزونی میرود.

بهویژه آنکه در جهان قطبیشده امروز، کشورهای مختلف میکوشند ضعفهای بعضاً غیرارادی خود در عرصههایی همچون زمین و فضای جغرافیایی را با سرمایهگذاری و تمرکز دانشی در دیگر حوزهها جبران کرده و منافع ملی خود را بیشینه سازند.

با این نگاه باید دانست تمامی کشورها، بهویژه آنانی که بازیگران مهم و کلیدی محیط ژئوپلیتیک به شمار میروند، همگی از عرصه سایبر متأثر میشوند و بر آن اثر میگذارند.

پیشرفتهای فناورانه در زمینه هوش مصنوعی، اتوماسیون و یادگیری ماشینی، در کنار افزایش دسترسی به «بیگ دیتا»، مرحلهای جدید از منازعه سیاسی میان قدرتهای جهانی و رقبای منطقهای را رقم زده است که فعالان ایران و گروههای مقاومت در منازعه عملکردی خیره کننده و برتر داشتهاند.

این نشان میدهد مقاومت همچنان زنده است و سطوح عملیاتهای سایبری نیز برای دشمنان صهیونی شگفتیها دارد.

منبع: مشرق

انتهای پیام/